Bonjour,

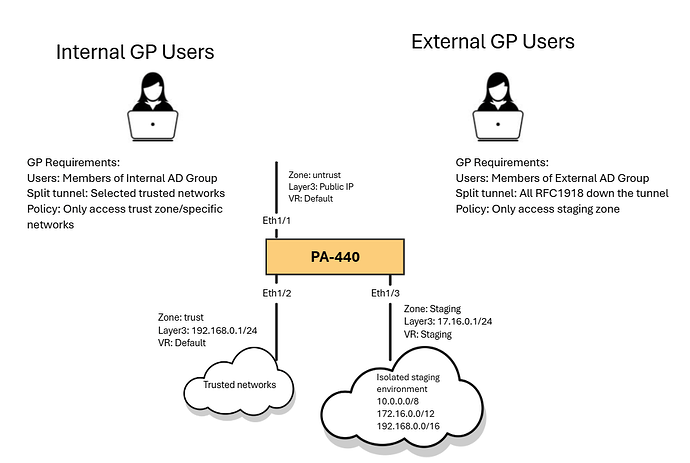

J’essaie de mettre en œuvre la conception ci-dessous afin de séparer les utilisateurs VPN Internes et Externes. La raison pour laquelle il y a un Routeur Virtuel de staging est que tous les réseaux RFC1918 peuvent être utilisés pour le staging et que les utilisateurs VPN externes auront besoin d’y accéder. En même temps, il y a la zone de confiance qui doit être séparée de la zone de staging et accessible uniquement via GP pour les utilisateurs VPN internes.

Je n’ai qu’une seule adresse IP publique disponible.

J’ai suivi les guides liés ci-dessous et configuré le portail GP (10.10.10.1) et la passerelle (10.10.10.2) sur des adresses de boucle locale, et le VPN IPSec fonctionne avec succès en utilisant NAT de destination pour les utilisateurs VPN internes comme indiqué dans le schéma.

Ce qui me bloque maintenant, c’est la configuration de la deuxième passerelle liée à une interface de tunnel dans le VR de staging afin de maintenir une séparation de routage par rapport à la zone de confiance.

J’ai créé une deuxième interface de tunnel et l’ai attribuée au VR de staging, puis créé une nouvelle zone de sécurité. J’ai également créé une autre adresse de boucle locale (10.10.10.3).

Ensuite, j’ai créé une autre passerelle avec cette nouvelle boucle locale. Dans la configuration de l’Agent, j’ai sélectionné cette nouvelle interface de tunnel et activé IPSec.

Mon progrès s’est arrêté lorsqu’il a fallu configurer la règle NAT, car j’ai déjà une règle pour l’adresse IP publique unique qui traduit le trafic IPSec entrant vers la première passerelle (10.10.10.2).

Avez-vous des idées sur comment faire fonctionner cela ou mieux implémenter ces exigences de conception ?

Merci,

https://knowledgebase.paloaltonetworks.com/KCSArticleDetail?id=kA10g000000ClGKCA0

https://knowledgebase.paloaltonetworks.com/KCSArticleDetail?id=kA10g000000ClKPCA0